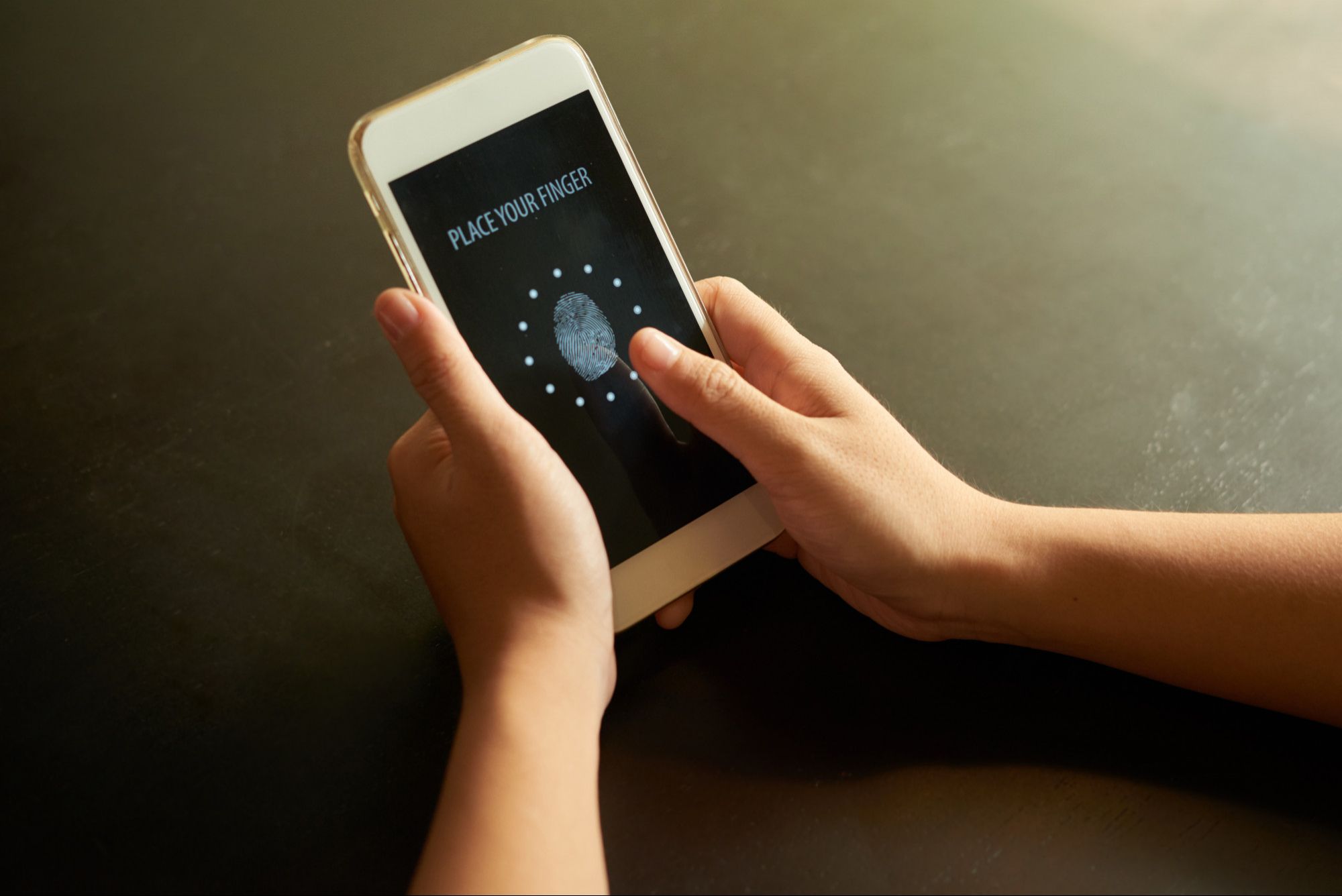

Отпечатки пальцев научились считывать на слух Это помогает обойти дактилоскопический сканер

Китайские ученые из Хуачжунского университета науки и технологий, Университета Уханя и Университета Цинхуа совместно с американскими учеными из Университета Колорадо Денвер выяснили, что звук скольжения пальца по сенсорному дисплею потенциально может стать источником утечки данных. Для этого нужно лишь получить доступ ко включенному на устройстве микрофону, а жертве — использовать мессенджеры и другие приложения, где применяются свайпы.

Исследователи использовали спектральный анализ звуков свайпа, а также учли физиологические и поведенческие особенности пользователей, применили статистический анализ и разработали эвристический поисковый алгоритм. При помощи метода PrintListener результаты получились точнее, чем при атаке MasterPrint, которая предлагает случайный перебор отпечатков.

Ученые достигли результата в 27,9% частичного и 9,3% полного воспроизведения отпечатков с пяти попыток. Анализ звука при свайпе позволяет восстановить рисунок папиллярных линий, который и составляет отпечаток пальца. Ученые отмечают, что использование методики PrintListener может стать реальной проблемой, поскольку для этого злоумышленникам нужны лишь звуки трения пальцев по экрану. Их можно относительно просто получить с помощью многих приложений.

Здесь мы рассказываем, как электронные устройства могут за вами шпионить:

Использованные источники: Freepik