«В темной-темной комнате»… Что такое Даркнет и как в него попасть

Прежде чем ответить на вопрос, что такое даркнет, необходимо разобраться в структуре интернета, которая состоит из трех основных слоев. Деление, конечно, условное, но вполне отражает существующие положение вещей. Итак, верхний слой или «видимый» — это тот, которым мы все пользуемся каждый день, просто кликая и переходя по гиперссылкам или открывая те или иные ресурсы с помощью поисковика. То есть это общедоступные, открытые для пользования сайты.

Второй слой называется «глубоким» (от англ. — Deep Web). Он содержит корпоративный или частный контент, который не индексируется и не ищется поисковиками и зачастую защищается паролями, логинами и прочими средствами, предотвращающими несанкционированное распространение. В качестве примера глубокого интернета можно привести различные базы данных, закрытые для широкого круга пользователей, сети интранета, использующиеся в качестве корпоративных инструментов коммуникации, облачные хранилища с частным доступом.

Наконец, третий слой, «заскорузлый и злой» называется темным (от англ. — Dark). С его помощью информация по сетям передается анонимно, а сайты не открываются через обычные браузеры, а равно как и не обнаруживаются стандартными, «гражданскими» поисковиками. Но такой уж ли он «злой»? Давайте разбираться.

Что такое даркнет

Итак, в даркнете все пользователи анонимны, так как выяснить их IP-адреса за счет применяемых шифровальных невозможно. А с появлением биткоина, который также позволяет осуществлять транзакции анонимно (по сути — не совсем так, но чтобы отследить источник, нужно пройти целый квест), поэтому стал главной валютой даркнета, экосистема «темного» интернета окончательно сформировалась. Анонимность в первую очередь привлекла на «темную сторону» сообщества, промышляющие незаконной деятельностью, что во многом скомпрометировало сеть. То есть по сути пользоваться даркнетом не запрещено — запрещены (Уголовным кодексом) многие сферы деятельности, связанные с криминалом, нашедшие себе местечко «в тени». Однако в даркнете представлены и вполне легальные порталы, представляющие собой, например, библиотеки или журналы, связанные с литературой. Плюс анонимная сеть, обеспечивающая свободу слова и приватность, предоставляет пользователям возможность читать оказавшиеся по тем или иным причинам под запретом государства информационные порталы. Еще один важный аспект, который необходимо знать о даркнете — в нем роится очень много разного рода мошенников, которых привлекли анонимность и оборот биткоинов. Таким образом, основная функция анонимной сети — блокирование слежки за юзерами, делает ее достаточно эффективным инструментом, который можно использовать как в мирных целях, так и преступных.

Как выглядит даркнет

На самом деле сайтов, работающих в даркнете, не так уж и много. В «тени» происходит ротация — страницы постоянно появляются и исчезают. По естественным причинам и не очень. Достаточно часто криминальные сайты закрываются правоохранительными органами, как, например, было в 2013 году, когда ФБР закрыл крупнейший электронный рынок запрещенных веществ и других «излишеств нехороших» под названием Silk Road. Правда, «свято место», как известно пусто не бывает, вместо одного крупного портала правоохранители в итоге получили десятки мелких. Поэтому сколько всего в даркнете сайтов на данный момент, посчитать сложно — примерно до ста тысяч. Несмотря на анонимность, в темном интернете есть и свои поисковики, позволяющие находить нужную информацию по ключевым словам: NotEvil, DuckDuckGo, Torch. Однако большинство форумов в них никак не индексируется, поэтому есть еще один инструмент для поиска — это каталоги сайтов, например, «Годнотаба», Runion. Но и они не панацея, так как представленные в них ссылки постоянно устаревают. И еще один важный признак: так как даркнет — пристанище мошенников, в нем много различных ловушек. Фишинговых сайтов, хакеров и прочих злоумышленников. Поэтому пользоваться услугами «темноты» нужно осторожно, не спешить что-либо покупать, «светить» своими личными данными — номером телефона, электронной почтой и так далее.

Как работает даркнет

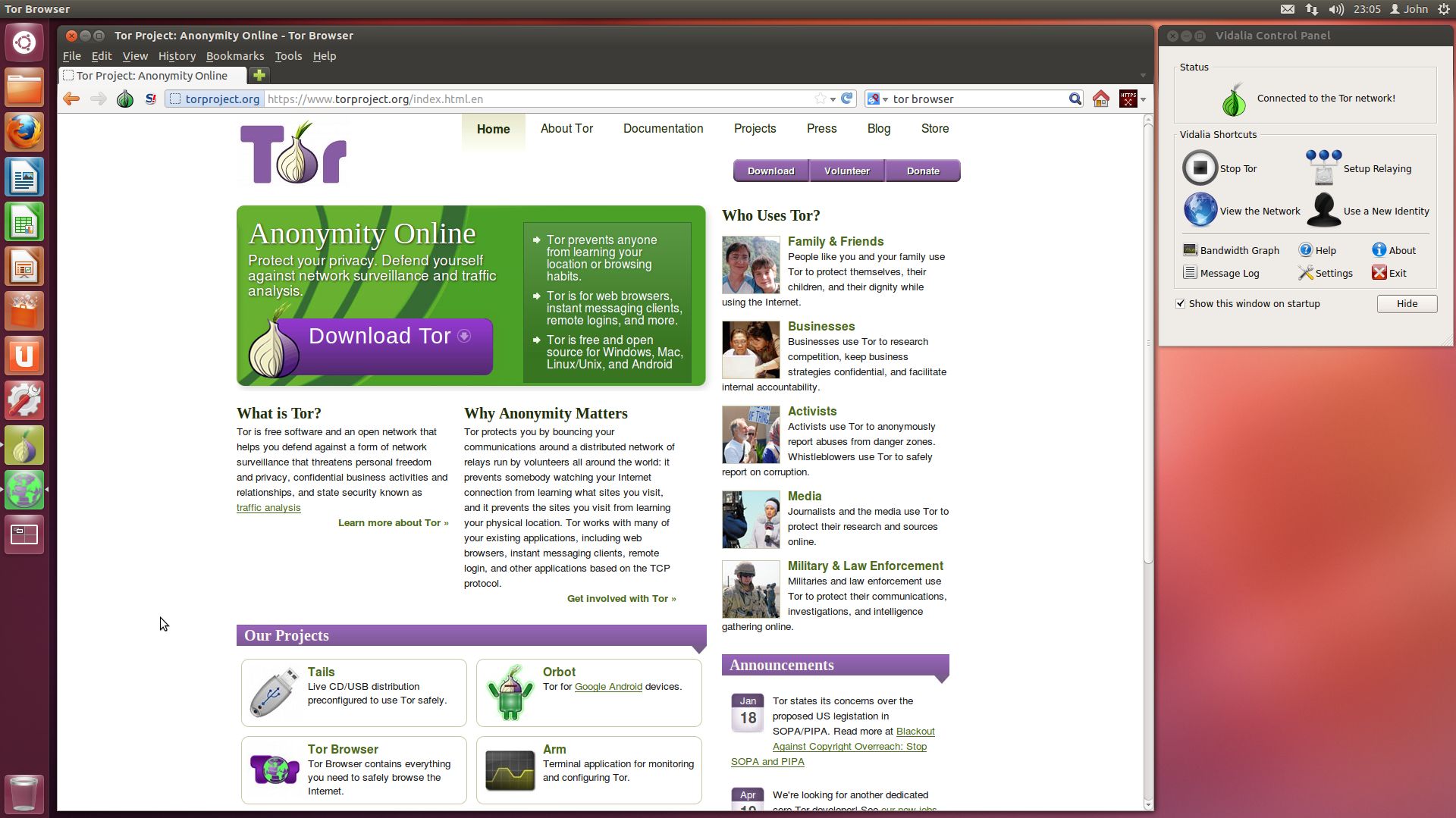

Одна из технологий, которая применяется для анонимизации интернет-соединений, называется «луковая маршрутизация». Этот метод был разработан в «лихие 90-е годы» в секретных лабораториях военно-морского министерства США и изначально предназначался исключительно для шифрованной передачи данных сотрудниками спецслужб и военными. Однако впоследствии создатели технологии решили обнародовать ее. Так широкому кругу пользователей стал доступен Tor. Скрытой сетью достаточно просто пользоваться, что принесло ей большую популярность в мире (для многих само понятие «даркнет» ассоциируется с Tor).

Но причем здесь лук? На самом деле все просто: данные «заворачиваются» в несколько слоев мудреного шифра, что рождает ассоциации со «слезоточивым» овощем. Далее данные передаются по цепочке через «луковые» маршрутизаторы — сетевые узлы, которыми служат компьютеры добровольцев (и все их заблокировать невозможно). Что характерно, маршрут прохождения данных через узлы каждые 10 минут меняется рандомным образом. Во время этой эстафеты каждый узел оставляет себе по одному шифровальному слою, не заглядывая в содержимое сообщения, при этом полная расшифровка возможна только, когда данные добираются до конечного адресата. Однако Tor не идеален. Его разработчики некоторое время назад признались, что программа имеет прорехи и может давать сбои в обеспечении конфиденциальности, потому как те самые узлы, через которые проходят данные, частенько создают хакеры или представители спецслужб.

Как еще можно попасть в darknet

Альтернативой Tor стала другая анонимная сеть — Invisible Internet Project, сокращенно — I2P. Это коллективный труд, который разрабатывает множество энтузиастов по миру с 2004 года на основе открытого кода. Однако I2P, несмотря даже на лучшие показатели скорости и защищенности, менее популярна, чем луковый Тор. Причина банальна: сеть без централизации развивается гораздо медленнее. Можно также вспомнить пару других аналогов, например, менее известные SRWare Iron и Comodo IceDragon.

Кстати, дополнительный уровень безопасности можно добавить за счет использования специальной операционной системы, разработанной также на основе открытого кода, получившей название Tails. Она подключается на флеш-накопителе на любой компьютер и увеличивает защитный функционал.

Напоследок необходимо еще раз предупредить, что даркнетом нужно пользоваться с большой осторожностью и особенно не стоит скачивать из него какие-либо файлы, так как это чревато очень неприятными последствиями. Не забываем и про уголовный кодекс, который не дремлет.

Что такое хакатон и как принять участие в этом безобразии:

Использованные источники: unsplash.com, CC BY 3.0 us