Что такое SSH? Для чего нужен SSH-протокол и как он работает

Важность безопасного доступа к удаленным компьютерам трудно переоценить. Он предотвращает несанкционированный доступ к конфиденциальным данным, защищая их от кражи и утечек, обеспечивает стабильность сети. Безопасные методы аутентификации гарантируют, что доступ получают только авторизованные пользователи, снижая риск компрометации учетных записей. Использование защищенных протоколов, таких как SSH, позволяет шифровать данные, передаваемые между клиентом и сервером, защищая их от перехвата и чтения злоумышленниками.

Что такое SSH

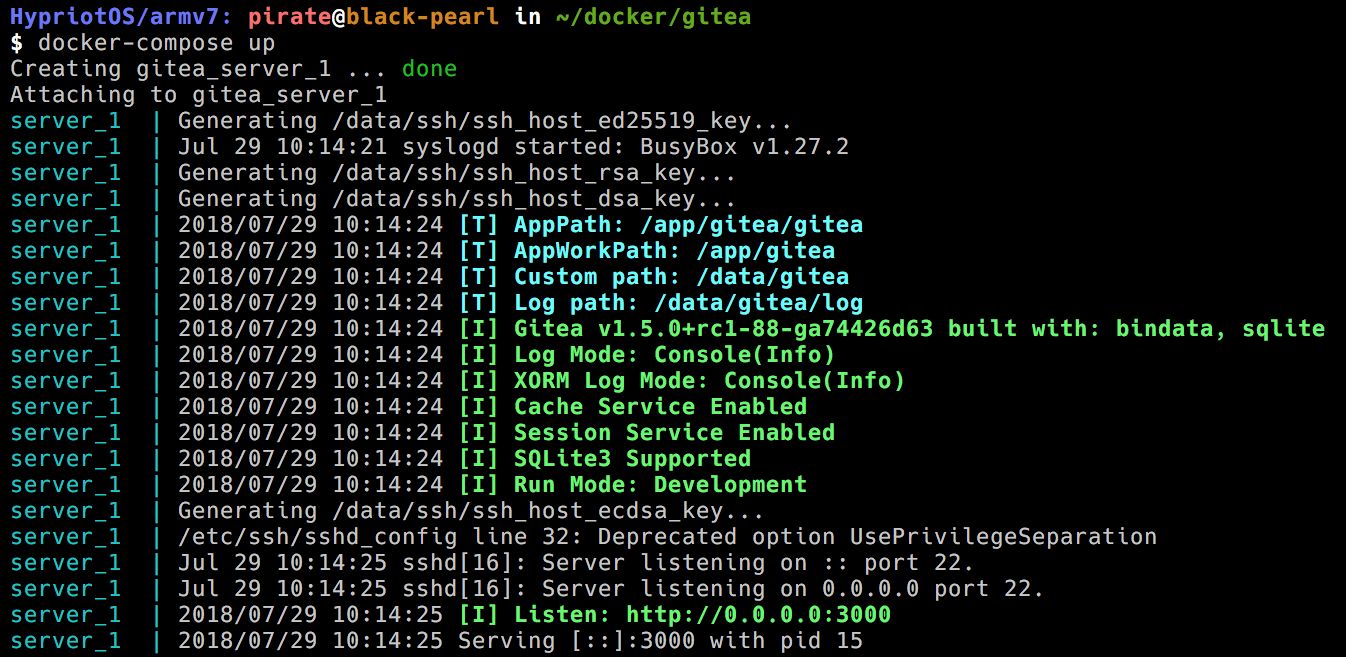

SSH (Secure Shell) — это сетевой протокол для безопасного доступа к удаленным компьютерам и серверам. Он обеспечивает шифрование данных и защищает их от перехвата и подделки. SSH используется для выполнения команд, управления сетевыми устройствами, передачи файлов и туннелирования трафика.

SSH является важным инструментом для обеспечения безопасного удаленного доступа и управления серверами. Он широко используется в ИТ-инфраструктуре для администрирования, передачи файлов и защиты сетевого трафика.

Как работает SSH

Безопасность

SSH использует шифрование для защиты данных, передаваемых по сети. Это предотвращает возможность их перехвата и чтения злоумышленниками. SSH поддерживает различные методы аутентификации, включая пароли, ключи и двухфакторную аутентификацию. Это гарантирует, что доступ к серверу получат только авторизованные пользователи. SSH обеспечивает целостность передаваемых данных с помощью криптографических хеш-функций, что позволяет обнаруживать любые изменения данных во время передачи.

Использование ключей

Для аутентификации SSH может использовать пару ключей (публичный и приватный ключ). Приватный ключ хранится на клиенте, а публичный ключ на сервере. Это позволяет выполнять аутентификацию без необходимости ввода пароля. Приватный ключ может быть защищен паролем для дополнительной безопасности.

Применение

SSH позволяет администраторам управлять удаленными серверами и выполнять команды на них, что делает его незаменимым инструментом для системных администраторов. SSH включает утилиты для безопасной передачи файлов, такие как SCP (Secure Copy) и SFTP (SSH File Transfer Protocol). SSH поддерживает создание туннелей для безопасной передачи данных между клиентом и сервером, что позволяет защищать другие виды трафика.

SSH команды

SSH (Secure Shell) предоставляет множество команд и утилит для управления удаленными серверами и безопасной передачи данных.

ssh

Подключение к удаленному серверу.

Пример: `ssh user@hostname`

Пример с использованием ключа: `ssh -i /path/to/private_key user@hostname`

scp (Secure Copy)

Копирование файлов между локальной и удаленной машинами.

Копирование файла с локальной машины на удаленный сервер:

```

scp /path/to/local_file user@hostname:/path/to/remote_directory

```

Копирование файла с удаленного сервера на локальную машину:

```

scp user@hostname:/path/to/remote_file /path/to/local_directory

```

sftp (SSH File Transfer Protocol)

Безопасная передача файлов между локальной и удаленной машинами.

Подключение к удаленному серверу:

```

sftp user@hostname

```

Основные команды в sftp-сессии:

`put local_file remote_directory` — загрузить файл на сервер.

`get remote_file local_directory` — скачать файл с сервера.

`ls` — список файлов на сервере.

`cd directory` — сменить директорию на сервере.

ssh-keygen

Генерация SSH-ключей.

Пример: `ssh-keygen -t rsa -b 4096 -C "your_email@example.com"`

Генерация ключей с именем файла:

```

ssh-keygen -t rsa -b 4096 -C "your_email@example.com" -f /path/to/keyfile

```

ssh-copy-id

Копирование публичного ключа на удаленный сервер для аутентификации.

Пример: `ssh-copy-id user@hostname`

ssh-agent

Управление приватными ключами и их кэшированием.

Запуск ssh-agent:

```

eval "$(ssh-agent -s)"

```

Добавление приватного ключа в ssh-agent:

```

ssh-add /path/to/private_key

```

ssh-add

Добавление приватных ключей в ssh-agent для их использования.

Пример: `ssh-add /path/to/private_key`

Дополнительные команды и параметры

ssh -L

Установка локального перенаправления портов (порт-форвардинг).

Пример: `ssh -L local_port:remote_host:remote_port user@hostname`

Использование: доступ к удаленному ресурсу через локальный порт.

ssh -R

Установка удаленного перенаправления портов.

Пример: `ssh -R remote_port:local_host:local_port user@hostname`

Использование: доступ к локальному ресурсу через удаленный порт.

ssh -D

Установка динамического перенаправления портов.

Пример: `ssh -D local_port user@hostname`

Использование: создание SOCKS-прокси для туннелирования трафика.

Эти команды и утилиты делают SSH мощным инструментом для безопасного управления серверами и передачи данных в сетевых средах.

SSH ключ: как сгенерировать

Для генерации SSH ключа используется утилита `ssh-keygen`, которая входит в стандартный набор инструментов OpenSSH.

Шаги для генерации SSH ключа:

1. Откройте терминал.

2. Запустите команду `ssh-keygen`:

```

ssh-keygen -t rsa -b 4096 -C "your_email@example.com"

```

— `-t rsa`: указывает тип ключа (в данном случае RSA);

— `-b 4096`: указывает длину ключа в битах (рекомендуется 4096 для повышенной безопасности);

— `-C "your_email@example.com"`: добавляет метку комментария, часто используется для указания email адреса.

3. Следуйте инструкциям в терминале

Укажите путь для сохранения ключа. По умолчанию ключи сохраняются в файле `~/.ssh/id_rsa`. Вы можете нажать Enter, чтобы принять путь по умолчанию, или ввести другой путь.

```

Enter file in which to save the key (/home/your_username/.ssh/id_rsa):

```

Введите парольную фразу (необязательно). Если вы хотите защитить ваш ключ парольной фразой, введите ее. Если нет, оставьте поле пустым и нажмите Enter. Парольная фраза добавляет дополнительный уровень безопасности, требуя ее ввода при использовании ключа.

```

Enter passphrase (empty for no passphrase):

Enter same passphrase again:

```

Ваши ключи будут сгенерированы, процесс генерации создаст два файла:

- Приватный ключ: `id_rsa` (или другой указанный вами файл).

- Публичный ключ: `id_rsa.pub`.

Пример процесса генерации ключа

```

$ ssh-keygen -t rsa -b 4096 -C "your_email@example.com"

Generating public/private rsa key pair.

Enter file in which to save the key (/home/your_username/.ssh/id_rsa): [Press Enter]

Enter passphrase (empty for no passphrase): [Enter passphrase]

Enter same passphrase again: [Repeat passphrase]

Your identification has been saved in /home/your_username/.ssh/id_rsa.

Your public key has been saved in /home/your_username/.ssh/id_rsa.pub.

The key fingerprint is:

SHA256:examplekeyfingerprint your_email@example.com

The key's randomart image is:

+---[RSA 4096]----+

| .oE=o |

| oB. |

| . o.= . |

| . .oo |

| S |

| |

| |

| |

| |

+----[SHA256]-----+

```

Добавление SSH ключа на удаленный сервер

После генерации ключей необходимо добавить ваш публичный ключ на удаленный сервер, чтобы использовать его для аутентификации.

1. Используйте команду `ssh-copy-id`:

```

ssh-copy-id user@hostname

```

Это добавит ваш публичный ключ в файл `~/.ssh/authorized_keys` на удаленном сервере.

2. Ручное копирование ключа:

— Скопируйте содержимое файла `id_rsa.pub`:

```

cat ~/.ssh/id_rsa.pub

```

— Вставьте содержимое в файл `~/.ssh/authorized_keys` на удаленном сервере.

Теперь вы можете использовать SSH для подключения к удаленному серверу без необходимости ввода пароля:

```

ssh user@hostname

```

Эти шаги обеспечат вам безопасный и удобный доступ к удаленным системам.

Как подключиться к серверу по SSH

Для Linux

Для подключения к удаленному серверу по SSH в системе Linux используются несколько простых шагов. Прежде чем начать, убедитесь, что у вас есть доступ к серверу (IP-адрес или доменное имя) и учетные данные (имя пользователя и пароль или SSH-ключ).

Шаги для подключения к серверу по SSH

1. Откройте терминал.

2. Выполните команду подключения:

```

ssh user@hostname

```

— `user`: имя пользователя на удаленном сервере.

— `hostname`: IP-адрес или доменное имя удаленного сервера.

Если у вас есть имя пользователя и пароль для удаленного сервера, просто выполните:

```

ssh user@hostname

```

Пример:

```

ssh alice@192.168.1.100

```

После этого вас попросят ввести пароль.

Подключение с использованием SSH-ключа

Если вы настроили аутентификацию с помощью SSH-ключа, укажите путь к приватному ключу с помощью параметра `-i` (если ключ находится не в стандартном месте):

```

ssh -i /path/to/private_key user@hostname

```

Пример:

```

ssh -i ~/.ssh/id_rsa alice@192.168.1.100

```

Подключение с нестандартным портом

По умолчанию SSH использует порт 22. Если сервер настроен на использование другого порта, укажите его с помощью параметра `-p`:

```

ssh -p port user@hostname

```

Пример:

```

ssh -p 2222 alice@192.168.1.100

```

Дополнительные параметры SSH

- -v: включить подробный вывод (полезно для отладки):

```

ssh -v user@hostname

```

- -L: Настройка локального перенаправления портов:

```

ssh -L local_port:remote_host:remote_port user@hostname

```

- -R: Настройка удаленного перенаправления портов:

```

ssh -R remote_port:local_host:local_port user@hostname

```

Примеры использования SSH

Простое подключение:

```

ssh alice@192.168.1.100

```

Подключение с использованием ключа:

```

ssh -i ~/.ssh/id_rsa alice@192.168.1.100

```

Подключение к серверу с нестандартным портом:

```

ssh -p 2222 alice@192.168.1.100

```

Включение подробного вывода для отладки:

```

ssh -v alice@192.168.1.100

```

Завершение сеанса SSH

Для завершения сеанса SSH просто введите `exit` в терминале или нажмите `Ctrl + D`.

``

exit

```

Для Windows

Для подключения к серверу по SSH в системе Windows можно использовать несколько способов, включая встроенный клиент OpenSSH, сторонние программы, такие как PuTTY, и графические интерфейсы, такие как MobaXterm. Рассмотрим каждый из этих способов.

Встроенный клиент OpenSSH

С версии Windows 10 Fall Creators Update Microsoft включила встроенный клиент OpenSSH.

1. Откройте PowerShell или командную строку:

— Нажмите `Win + X` и выберите "Windows PowerShell" или "Командная строка".

2. Выполните команду подключения:

```

ssh user@hostname

```

— `user`: Имя пользователя на удаленном сервере.

— `hostname`: IP-адрес или доменное имя удаленного сервера.

Пример:

```

ssh alice@192.168.1.100

```

Если используется SSH-ключ, укажите путь к ключу:

```

ssh -i C:\path\to\private_key user@hostname

```

Использование PuTTY

PuTTY — это популярный SSH-клиент для Windows, который предоставляет графический интерфейс для подключения к серверам.

1. Скачайте и установите PuTTY:

— Перейдите на [официальный сайт PuTTY](https://www.putty.org/) и скачайте установочный файл.

2. Запустите PuTTY:

— Откройте программу PuTTY.

3. Настройте подключение:

— В поле "Host Name (or IP address)" введите адрес сервера (например, `192.168.1.100`).

— Убедитесь, что выбран порт `22` (если используется стандартный порт SSH).

— Нажмите "Open".

4. Вход в систему:

— В открывшемся окне введите имя пользователя и пароль для входа на сервер.

Использование MobaXterm

MobaXterm — это мощный инструмент с графическим интерфейсом для работы с удаленными серверами.

1. Скачайте и установите MobaXterm:

— Перейдите на [официальный сайт MobaXterm](https://mobaxterm.mobatek.net/) и скачайте бесплатную версию.

2. Запустите MobaXterm:

— Откройте программу MobaXterm.

3. Создайте новое SSH-подключение:

— Нажмите "Session" в левом верхнем углу.

— Выберите "SSH".

4. Настройте подключение:

— В поле "Remote host" введите адрес сервера (например, `192.168.1.100`).

— Введите имя пользователя в поле "Specify username" или оставьте пустым, чтобы ввести его позже.

— Нажмите "OK".

5. Вход в систему:

— В открывшемся окне введите пароль или используйте ключи SSH для аутентификации.

Эти способы позволяют легко подключиться к серверу по SSH в системе Windows, используя как встроенные инструменты, так и сторонние приложения.

Читайте также

Локальная сеть: что это, виды, компоненты, как создать

Модель OSI: что это, уровни и их функции, протоколы, как работает

Не отвечает DNS-сервер Почему и что делать

DNS: что это, как работает, основное назначение DNS-серверов

Использованные источники: