SIEM системы Что это такое и для чего они нужны

В эпоху цифровой трансформации и растущей опасности киберугроз безопасность информации становится жизненно важным аспектом для всех организаций. Для защиты от сложных атак и обеспечения соответствия нормативным требованиям предприятия все чаще обращаются к системам управления информацией и событиями безопасности (SIEM). Эти комплексные решения предлагают централизованное управление безопасностью, обеспечивая непрерывный мониторинг, анализ и корреляцию данных из различных источников. В данной статье мы рассмотрим ключевые преимущества и недостатки SIEM, популярные решения на рынке, а также перспективы их развития, включая внедрение искусственного интеллекта и машинного обучения, что открывает новые горизонты в области информационной безопасности.

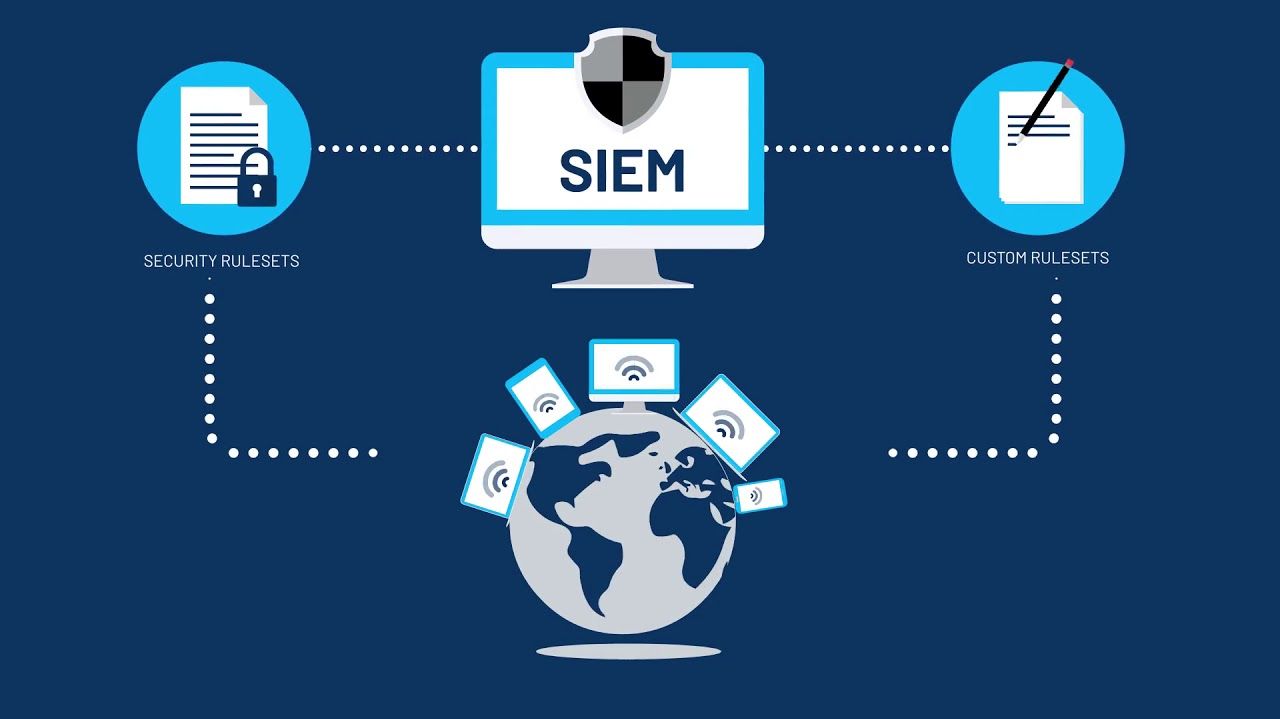

Что такое SIEM

SIEM (Security Information and Event Management) — это комплексное решение для обеспечения информационной безопасности, которое объединяет управление информацией о безопасности (SIM) и управление событиями безопасности (SEM). Основная цель SIEM состоит в мониторинге, анализе и корреляции событий безопасности для выявления угроз, инцидентов и нарушений в режиме реального времени. Использование SIEM позволяет организациям своевременно обнаруживать и реагировать на угрозы безопасности, минимизировать риски и улучшать общую безопасность ИТ-инфраструктуры.

Как работает SIEM

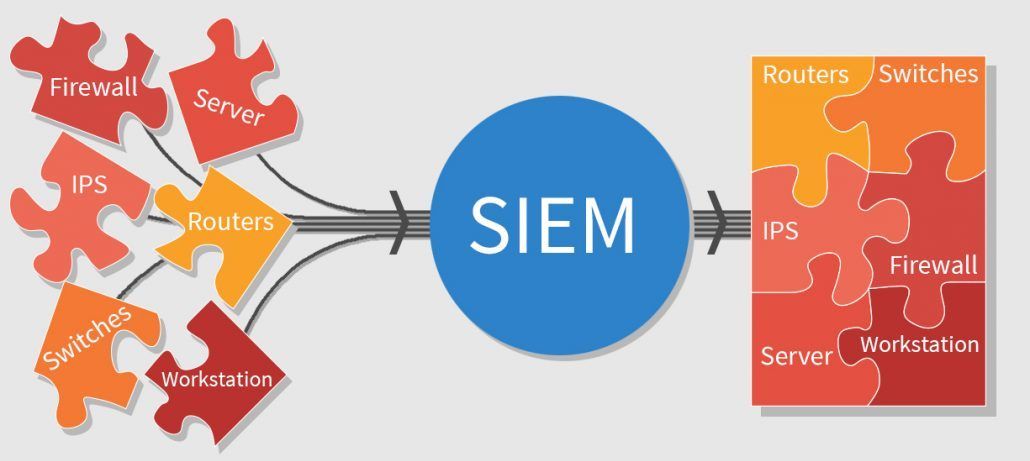

SIEM (Security Information and Event Management) работает путем сбора, анализа и корреляции данных из различных источников в ИТ-инфраструктуре.

Принцип работы SIEM

Примерный процесс работы SIEM можно представить следующим образом.

- Событие безопасности происходит на сервере (например, попытка несанкционированного доступа).

- Лог этого события отправляется в SIEM систему.

- SIEM нормализует лог и анализирует его на соответствие установленным правилам корреляции.

- Если событие соответствует какому-то правилу, система генерирует оповещение.

- Команда безопасности получает оповещение и начинает расследование инцидента, используя инструменты SIEM для анализа и документирования.

- После завершения расследования команда принимает меры для устранения угрозы и предотвращения подобных инцидентов в будущем.

Сбор данных

- SIEM системы собирают данные из множества источников.

- Журналы (логи): логи с серверов, рабочих станций, сетевых устройств (маршрутизаторы, коммутаторы, брандмауэры), приложений и других систем.

- События: события безопасности, такие как попытки входа, доступ к данным, изменения конфигурации и т. д.

- Сетевой трафик: анализ сетевого трафика для выявления подозрительной активности.

- Данные из систем обнаружения вторжений (IDS) и предотвращения вторжений (IPS).

Централизованное хранение

Собранные данные централизованно хранятся в хранилище SIEM для последующего анализа. Это хранилище должно быть масштабируемым и надежным для обработки большого объема данных.

Нормализация данных

Данные из различных источников могут иметь разный формат. SIEM нормализует эти данные, приводя их к единому формату для облегчения последующего анализа и корреляции.

Корреляция событий

SIEM анализирует и коррелирует данные для выявления потенциальных угроз. Корреляция позволяет обнаружить сложные атаки, которые могут не быть очевидными при анализе отдельных событий. Для этого используются заранее определенные правила корреляции, поведенческие анализаторы и искусственный интеллект.

Анализ и оповещение

SIEM анализирует нормализованные и скоррелированные данные в реальном времени, выявляя аномалии и подозрительные действия. В случае обнаружения угрозы система генерирует оповещения и уведомления для ИТ-специалистов или команды безопасности.

Управление инцидентами

SIEM системы включают инструменты для управления инцидентами, которые помогают в расследовании, документировании и устранении инцидентов. Эти инструменты позволяют отслеживать прогресс расследования и координировать действия между членами команды.

Отчеты и соответствие нормативным требованиям

SIEM системы генерируют различные отчеты, которые помогают организациям отслеживать состояние безопасности и соответствие нормативным требованиям (например, GDPR, HIPAA, PCI DSS). Эти отчеты могут быть настроены для удовлетворения специфических нужд бизнеса и регуляторов.

Источники данных SIEM

Пример данных, поступающих в SIEM

- Маршрутизатор регистрирует подозрительную активность сетевого трафика.

- Антивирусное ПО обнаруживает и изолирует вредоносное ПО на рабочей станции.

- База данных фиксирует попытку несанкционированного доступа к конфиденциальной информации.

- Active Directory регистрирует подозрительные попытки входа в систему.

- Облачный сервис выявляет аномальную активность пользователя, выходящую за рамки обычных действий.

Сетевые устройства

- Маршрутизаторы и коммутаторы. Логи сетевого трафика, маршрутизации и коммутации.

- Брандмауэры (файрволы). Логи, связанные с блокировкой или разрешением трафика, правилами и политиками безопасности.

- Системы обнаружения и предотвращения вторжений (IDS/IPS). Логи о выявленных и предотвращенных атаках.

Серверы и рабочие станции

- Операционные системы (Windows, Linux, macOS). Логи событий, безопасности, системных журналов.

- Антивирусное ПО и антивредоносные решения. Логи сканирования и обнаружения угроз.

- Системы управления патчами и обновлениями. Логи о состоянии обновлений и патчей.

Приложения и базы данных

- Веб-серверы (например, Apache, Nginx, IIS). Логи доступа, ошибок и безопасности.

- Базы данных (например, SQL Server, Oracle, MySQL). Логи запросов, ошибок, доступа и изменений.

- Корпоративные приложения (например, ERP, CRM). Логи активности пользователей и системные события.

Аутентификация и управление доступом

- Системы управления идентификацией и доступом (IAM). Логи аутентификации и авторизации.

- Active Directory и другие LDAP-сервисы. Логи входа пользователей, изменения в учетных записях, действия администраторов.

Облачные сервисы

- Платформы облачных провайдеров (например, AWS, Azure, Google Cloud). Логи активности, безопасности, управления ресурсами.

- SaaS-приложения (например, Office 365, Salesforce). Логи доступа, использования и конфигурации.

Безопасность конечных точек

- EDR (Endpoint Detection and Response). Логи о действиях на конечных точках, обнаружении угроз и мерах реагирования.

- MDR (Managed Detection and Response). Логи и отчеты об управляемых услугах безопасности.

Специализированные устройства и системы

- VPN-сервисы. Логи подключения и активности пользователей.

- Продукты для мониторинга и управления ИТ-инфраструктурой. Логи производительности, доступности и конфигурации.

- SIEM-агенты. Собирают данные непосредственно с устройств и приложений, на которых они установлены.

Пользовательская активность и поведение

- UEBA (User and Entity Behavior Analytics). Логи поведения пользователей и сущностей для выявления аномалий.

Преимущества и недостатки SIEM

SIEM системы предоставляют мощные инструменты для обеспечения безопасности, но их успешное внедрение и использование требуют значительных усилий, ресурсов и квалифицированного персонала. Организации должны тщательно оценивать свои потребности и возможности перед внедрением SIEM, чтобы максимально использовать их преимущества и минимизировать недостатки.

Преимущества SIEM

- SIEM системы собирают и анализируют данные из множества источников, обеспечивая централизованное представление всей инфраструктуры безопасности. Это упрощает мониторинг и управление.

- SIEM обеспечивает непрерывный мониторинг и может выявлять угрозы в реальном времени, что позволяет быстрее реагировать на инциденты безопасности.

- SIEM системы могут коррелировать данные из различных источников, что помогает выявлять сложные и многоэтапные атаки, которые могут быть неочевидны при анализе отдельных событий.

- SIEM автоматизирует сбор и анализ данных, что снижает нагрузку на ИТ-персонал и позволяет им сосредоточиться на расследовании и устранении инцидентов.

- SIEM помогает организациям соответствовать требованиям законодательства и стандартам безопасности (например, GDPR, PCI DSS, HIPAA), предоставляя необходимые отчеты и документы.

- SIEM системы включают инструменты для управления инцидентами, которые помогают в координации действий, расследовании и документировании инцидентов безопасности.

Недостатки SIEM

- Внедрение SIEM системы может быть сложным и требовать значительных усилий для настройки, интеграции с различными источниками данных и определения правил корреляции.

- SIEM системы могут быть дорогостоящими как в плане лицензий на программное обеспечение, так и в плане оборудования, требуемого для их работы.

- SIEM системы требуют значительных вычислительных ресурсов для обработки больших объемов данных, что может включать мощные серверы и большое хранилище данных.

- Если SIEM не настроена должным образом, она может генерировать много ложных срабатываний, что может затруднить выявление реальных угроз и увеличить нагрузку на персонал безопасности.

- Эффективное использование SIEM требует квалифицированных специалистов, которые могут настраивать систему, анализировать результаты и реагировать на инциденты. Найти и удержать таких специалистов может быть трудно.

- SIEM системы требуют постоянного обслуживания, обновлений и адаптации к новым угрозам и изменениям в инфраструктуре, что требует дополнительных ресурсов и времени.

Внедрение систем SIEM

- Внедрение SIEM (Security Information and Event Management) системы требует тщательной подготовки и поэтапного подхода для обеспечения успешной интеграции и эффективного использования.

- Определите основные цели внедрения SIEM (например, улучшение мониторинга безопасности, соответствие нормативным требованиям, улучшение управления инцидентами). Определите требования к системе, такие как объем данных, количество источников, производительность и масштабируемость. Проведите оценку текущей ИТ-инфраструктуры для определения источников данных и их совместимости с SIEM. Определите ключевые активы и системы, которые будут интегрированы с SIEM.

- Изучите доступные на рынке SIEM решения, учитывая ваши требования и цели. Проведите тестирование нескольких SIEM решений и выберите наиболее подходящее. Реализуйте пилотный проект.

- Создайте детализированный план внедрения, включая этапы, задачи, сроки и ответственных лиц. Определите необходимые ресурсы (оборудование, программное обеспечение, персонал) для внедрения SIEM.

- Установите выбранное SIEM решение в соответствии с рекомендациями поставщика. Интегрируйте все необходимые источники данных, такие как сетевые устройства, серверы, приложения, базы данных и другие системы. Настройте нормализацию данных для приведения их к единому формату. Определите и настройте правила корреляции для выявления потенциальных угроз и инцидентов безопасности.

- Проведите тестирование системы, чтобы убедиться в корректной работе всех настроек и правил. Оптимизируйте правила корреляции и настройки системы на основе результатов тестирования. Настройте оповещения для своевременного информирования о выявленных инцидентах и угрозах.

- Обучите ИТ-специалистов и команду безопасности работе с SIEM системой, включая настройку, анализ данных и управление инцидентами. Разработайте процедуры и инструкции по работе с SIEM, включая управление инцидентами, отчетность и реагирование на оповещения.

- Внедрите SIEM систему в продуктивную среду. Обеспечьте постоянный мониторинг и поддержку SIEM системы, включая обновления и адаптацию к новым угрозам. Регулярно анализируйте работу SIEM системы и генерируйте отчеты для оценки эффективности. Получайте обратную связь от пользователей и команды безопасности для постоянного улучшения и оптимизации SIEM системы.

Какие существуют SIEM системы

Существует множество SIEM (Security Information and Event Management) систем на рынке, каждая из которых обладает своими уникальными функциями и возможностями. При выборе SIEM системы важно учитывать потребности вашей организации, объем данных, источники, которые нужно интегрировать, бюджет, а также квалификацию и ресурсы, доступные для управления системой. Разные SIEM решения предлагают различные уровни функциональности, гибкости и масштабируемости, поэтому важно тщательно оценить их перед принятием решения.

При выборе SIEM-системы для использования в России важно учитывать не только функциональность и возможности конкретного решения, но и локальную поддержку, соответствие нормативным требованиям и возможность интеграции с другими используемыми системами безопасности.

На российском рынке доступно несколько SIEM-систем, как международных, так и отечественных.

Международные SIEM-системы, доступные в России

IBM QRadar

Один из лидеров мирового рынка SIEM, предлагающий мощные возможности для мониторинга и анализа событий безопасности. Присутствует на российском рынке через официальных дистрибьюторов и партнеров.

Преимущества

Мощные аналитические возможности.

Хорошая интеграция с различными источниками данных.

Широкие возможности для обнаружения сложных атак.

Недостатки

Высокая стоимость.

Требует значительных ресурсов для развертывания и эксплуатации.

Splunk Enterprise Security (ES)

Популярное SIEM-решение, известное своей масштабируемостью и гибкостью. Также доступно через локальных дистрибьюторов и партнеров.

Преимущества

Высокая масштабируемость и гибкость.

Мощные функции для анализа данных и построения отчетов.

Поддержка большого количества интеграций.

Недостатки

Высокая стоимость лицензий и эксплуатации.

Сложность настройки и администрирования.

Micro Focus ArcSight

Ведущая SIEM-система с долгой историей на рынке. Доступна через дистрибьюторов и партнеров в России.

Преимущества

Глубокая аналитика и возможности корреляции.

Масштабируемость и гибкость настройки.

Недостатки

Сложность внедрения и управления.

Высокая стоимость лицензий.

McAfee Enterprise Security Manager (ESM)

Предоставляет мощные инструменты для мониторинга и анализа событий безопасности. Продается через официальных представителей и партнеров в России.

Преимущества

Высокая производительность и масштабируемость.

Интеграция с другими продуктами McAfee.

Недостатки

Сложность настройки и управления.

Высокая стоимость.

Отечественные SIEM-системы

Solar Dozor (Ростелеком-Solar)

Отечественная SIEM-система, предоставляющая полный набор функций для мониторинга и анализа событий безопасности.

Преимущества

Локальная поддержка и соответствие российским нормативным требованиям.

Полный набор функций для мониторинга и анализа событий безопасности.

Недостатки

Ограниченные возможности интеграции с международными продуктами.

Меньший опыт работы на рынке по сравнению с международными решениями.

КиберСОК (Лаборатория Касперского)

SIEM-решение от известного российского производителя антивирусного ПО и решений для обеспечения информационной безопасности.

Преимущества

Интеграция с другими продуктами Лаборатории Касперского.

Локальная поддержка и соответствие российским стандартам безопасности.

Недостатки

Ограниченная функциональность по сравнению с ведущими международными SIEM-системами.

Возможные проблемы с масштабируемостью.

MaxPatrol SIEM (Positive Technologies)

Комплексная SIEM-система, разработанная одной из ведущих российских компаний в области кибербезопасности.

Преимущества

Глубокая интеграция с другими решениями Positive Technologies.

Соответствие российским нормативным требованиям.

Недостатки

Ограниченные возможности по сравнению с международными аналогами.

Сложность настройки и управления.

СерчИнформ КИБ (SearchInform)

Российская SIEM-система, предоставляющая инструменты для мониторинга событий и предотвращения инцидентов безопасности.

Преимущества

Локальная поддержка и интеграция с другими продуктами компании.

Соответствие российским нормативным требованиям.

Недостатки

Меньший объем функций и возможностей по сравнению с международными SIEM-системами.

Ограниченная масштабируемость.

Будущее SIEM

SIEM-системы продолжают эволюционировать, адаптируясь к меняющемуся ландшафту киберугроз и потребностям бизнеса. Перспективы развития SIEM-систем включают глубокую интеграцию ИИ и МО для повышения эффективности обнаружения и реагирования на угрозы, улучшение возможностей управления инцидентами, расширение интеграций и масштабируемости. Внедрение этих технологий и подходов позволит SIEM-системам более эффективно защищать организации от современных и будущих киберугроз, обеспечивая при этом соответствие нормативным требованиям и улучшение общей безопасности.

Интеграция искусственного интеллекта (ИИ) и машинного обучения (МО)

ИИ и МО могут значительно улучшить возможности SIEM по анализу и корреляции данных, автоматически выявляя аномалии и потенциальные угрозы, которые трудно обнаружить с помощью традиционных методов. Использование ИИ и МО помогает уменьшить количество ложных срабатываний, что позволяет специалистам по безопасности сосредоточиться на реальных инцидентах. Системы, основанные на МО, могут адаптироваться к новым угрозам и изменяющимся паттернам поведения, обеспечивая более эффективную защиту в динамичной среде.

Расширение возможностей управления инцидентами

Современные SIEM-системы все чаще включают функции автоматического реагирования на инциденты (SOAR), что позволяет быстро и эффективно реагировать на угрозы без участия человека. SIEM-системы могут интегрироваться с другими инструментами безопасности, такими как системы управления уязвимостями и предотвращения утечек данных, создавая единую платформу для управления безопасностью.

Улучшение пользовательского интерфейса и визуализации данных

Современные SIEM-системы предлагают улучшенные интерфейсы и визуализацию данных, что облегчает понимание и анализ информации. Возможность создания настраиваемых дашбордов для мониторинга состояния безопасности в реальном времени.

Масштабируемость и производительность

Использование облачных технологий позволяет SIEM-системам быть более масштабируемыми и доступными, обеспечивая быструю обработку и хранение больших объемов данных. Внедрение микросервисной архитектуры позволяет улучшить производительность и гибкость SIEM-систем.

Расширение интеграций и совместимости

С ростом интернета вещей (IoT) и промышленного интернета вещей (IIoT) SIEM-системы будут интегрироваться с этими устройствами для обеспечения комплексной безопасности. Внедрение методов DevSecOps позволит интегрировать безопасность на всех этапах разработки и эксплуатации программного обеспечения.

Читайте также

Что такое CRM-система и как она работает

Счастливого нового бота!

Что такое ERP

Что такое антивирусные программы

Что такое сотовая связь

Что такое интернет?

Использованные источники: